Eine neue Ransomware-Operation namens „Dark Power“ ist aufgetaucht, und sie hat bereits ihre ersten Opfer auf einer Dark-Web-Datenleck-Site aufgelistet und damit gedroht, die Daten zu veröffentlichen, wenn kein Lösegeld gezahlt wird.

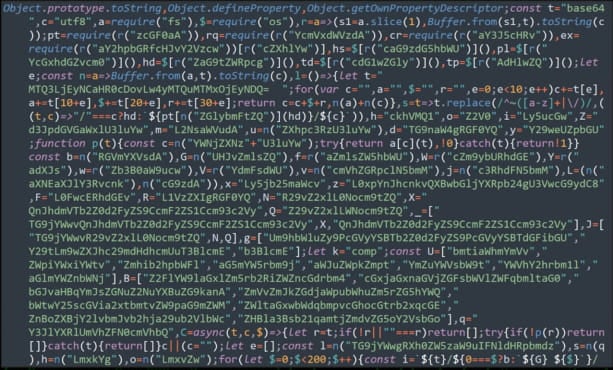

Das Verschlüsselungsprogramm der Ransomware-Bande hat ein Kompilierungsdatum vom 29. Januar 2023, als die Angriffe begannen. Darüber hinaus wurde die Operation noch nicht in Hackerforen oder Dark-Web-Spaces beworben. Daher handelt es sich wahrscheinlich um ein privates Projekt.

Laut Trellix, das Dark Power analysierte, handelt es sich um eine opportunistische Ransomware-Operation, die auf Organisationen weltweit abzielt und derzeit relativ kleine Lösegeldzahlungen von 10.000 US-Dollar verlangt.

Da Nim erst jetzt bei Cyberkriminellen immer beliebter wird, wird es im Allgemeinen als Nischenwahl angesehen, die von Verteidigungstools wahrscheinlich nicht erkannt wird.

Trellix gibt keine Details über den Infektionspunkt von Dark Power bekannt, aber es könnte sich um einen Exploit, Phishing-E-Mails oder andere Mittel handeln.

Bei der Ausführung erstellt die Erpressersoftware eine zufällige, 64 Zeichen lange ASCII-Zeichenfolge, um den Verschlüsselungsalgorithmus bei jeder Ausführung mit einem eindeutigen Schlüssel zu initialisieren.

Als nächstes beendet die Ransomware bestimmte Dienste und Prozesse auf dem Computer des Opfers, um Dateien für die Verschlüsselung freizugeben und die Wahrscheinlichkeit zu minimieren, dass irgendetwas den Dateisperrprozess blockiert.

Während dieser Phase stoppt die Ransomware auch den Volume Shadow Copy Service (VSS), Datensicherungsdienste und Anti-Malware-Produkte in ihrer hartcodierten Liste.

Terminated processes and services(Trellix)

Nachdem alle oben genannten Dienste beendet wurden, schläft die Ransomware für 30 Sekunden und löscht die Konsolen- und Windows-Systemprotokolle, um eine Analyse durch Datenwiederherstellungsexperten zu verhindern.

Die Verschlüsselung verwendet AES (CRT-Modus) und die ASCII-Zeichenfolge, die beim Start generiert wird. Die resultierenden Dateien werden mit der Erweiterung „.dark_power“ umbenannt.

Interessanterweise zirkulierten zwei Versionen der Ransomware in freier Wildbahn, jede mit einem anderen Verschlüsselungsschlüsselschema.

Die erste Variante hasht die ASCII-Zeichenfolge mit dem SHA-256-Algorithmus und teilt dann das Ergebnis in zwei Hälften auf, wobei die erste als AES-Schlüssel und die zweite als Initialisierungsvektor (Nonce) verwendet wird.

Die zweite Variante verwendet den SHA-256-Digest als AES-Schlüssel und einen festen 128-Bit-Wert als Verschlüsselungs-Nonce.

Systemkritische Dateien wie DLLs, LIBs, INIs, CDMs, LNKs, BINs und MSIs sowie die Programmdateien und Webbrowser-Ordner werden von der Verschlüsselung ausgeschlossen, um den infizierten Computer betriebsbereit zu halten, so dass das Opfer die Lösegeldforderung einsehen und die Angreifer kontaktieren kann.

Die Lösegeldforderung, die zuletzt am 9. Februar 2023 geändert wurde, gibt den Opfern 72 Stunden Zeit, um 10.000 US-Dollar in XMR (Monero) an die angegebene Wallet-Adresse zu senden, um einen funktionierenden Entschlüsseler zu erhalten.

Die Lösegeldforderung von Dark Power hebt sich von anderen Ransomware-Operationen ab, da es sich um ein 8-seitiges PDF-Dokument handelt, das Informationen darüber enthält, was passiert ist und wie man sie über den qTox-Messenger kontaktieren kann.

Opfer und Aktivitäten

Als ich dies schrieb, war die Tor-Seite von Dark Power offline. Es ist jedoch nicht ungewöhnlich, dass Ransomware-Portale regelmäßig offline gehen, wenn sich Verhandlungen mit Opfern entwickeln.

Trellix berichtet, dass es zehn Opfer aus den USA, Frankreich, Israel, der Türkei, der Tschechischen Republik, Algerien, Ägypten und Peru gesehen hat.

Die Dark Power-Gruppe behauptet, Daten aus den Netzwerken dieser Organisationen gestohlen zu haben und droht, sie zu veröffentlichen, wenn sie das Lösegeld nicht zahlen.