Mehrere Malware-Familien, die Informationen stehlen, missbrauchen einen undokumentierten Google OAuth-Endpunkt namens „MultiLogin“, um abgelaufene Authentifizierungscookies wiederherzustellen und sich bei den Konten der Nutzer anzumelden, selbst wenn das Passwort eines Kontos zurückgesetzt wurde.

Session-Cookies sind eine spezielle Art von Browser-Cookies, die Authentifizierungsinformationen enthalten, die es einer Person ermöglichen, sich automatisch bei Websites und Diensten anzumelden, ohne ihre Anmeldeinformationen einzugeben.

Diese Arten von Cookies sind für eine begrenzte Lebensdauer gedacht, so dass sie nicht unbegrenzt von Bedrohungsakteuren verwendet werden können, um sich bei Konten anzumelden, wenn sie gestohlen werden.

Ende November 2023 berichtete BleepingComputer über zwei Informationsdiebe, nämlich Lumma und Rhadamanthys, die behaupteten, sie könnten abgelaufene Google-Authentifizierungscookies wiederherstellen, die bei Angriffen gestohlen wurden.

Diese Cookies ermöglichen es den Cyberkriminellen, unbefugten Zugriff auf Google-Konten zu erhalten, selbst wenn sich die rechtmäßigen Eigentümer abgemeldet, ihre Passwörter zurückgesetzt haben oder ihre Sitzung abgelaufen ist.

BleepingComputer hat Google im Laufe eines Monats mehrmals kontaktiert, um Fragen zu diesen Behauptungen zu stellen und wie sie das Problem entschärfen wollen, aber die Fachexperten haben nie eine Antwort erhalten.

Ausnutzung des Google OAuth-Endpunkts

Ein am 29. Dezember 2023 veröffentlichter Bericht von CloudSEK-Forschern wirft mehr Licht auf die Funktionsweise dieses Zero-Day-Exploits und zeichnet ein düsteres Bild hinsichtlich des Ausmaßes seiner Ausnutzung.

Der Exploit wurde erstmals am 20. Oktober 2023 von einem Bedrohungsakteur namens PRISMA entdeckt, der auf Telegram postete, dass er eine Möglichkeit entdeckt hat, abgelaufene Google-Authentifizierungscookies wiederherzustellen.

„Diese Anfrage wird verwendet, um Chrome-Konten im Browser in den Google-Authentifizierungs-Cookies für mehrere Google-Websites (z. B. YouTube) zu setzen“, erklärt eine Beschreibung des API-Endpunkts im Google Chrome-Quellcode.

„Diese Anfrage ist Teil der Gaia Auth API und wird immer dann ausgelöst, wenn Konten in Cookies nicht mit Konten im Browser übereinstimmen“, erklärt eine Variable im Quellcode weiter.

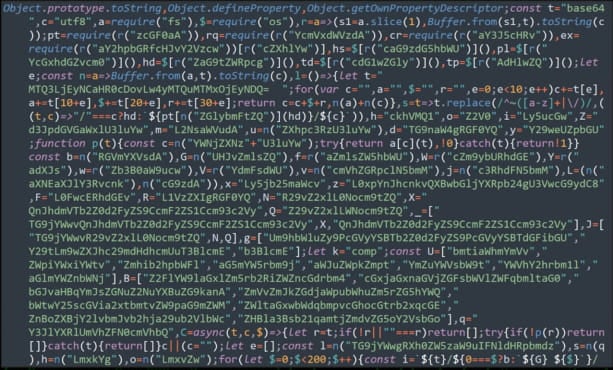

CloudSEK sagt, dass informationsstehlende Malware, die diesen Endpunkt missbraucht, Token und Konto-IDs von Chrome-Profilen extrahiert, die in einem Google-Konto angemeldet sind. Diese gestohlenen Informationen enthalten zwei wichtige Daten: Service (GAIA-ID) und encrypted_token.

Die verschlüsselten Token werden mithilfe einer Verschlüsselung entschlüsselt, die in der Datei „Local State“ von Chrome gespeichert ist. Derselbe Verschlüsselungsschlüssel wird auch verwendet, um gespeicherte Passwörter im Browser zu entschlüsseln.

In einem Gespräch mit dem CloudSek-Forscher Pavan Karthick wurde BleepingComputer mitgeteilt, dass sie den Exploit zurückentwickelt haben und ihn verwenden können, um abgelaufene Google-Authentifizierungscookies zu regenerieren.

Karthick erklärte jedoch, dass das Authentifizierungs-Cookie nur einmal neu generiert werden kann, wenn ein Nutzer sein Google-Passwort zurücksetzt. Andernfalls kann es mehrmals neu generiert werden, um dauerhaften Zugriff auf das Konto zu ermöglichen.

Lumma Stealer übernahm den Exploit erstmals am 14. November, dessen Entwickler Blackboxing-Techniken wie die Verschlüsselung des Token:GAIA-Paares mit privaten Schlüsseln anwandten, um den Mechanismus vor Konkurrenten zu verbergen und die Replikation der Funktion zu verhindern. Wieder andere waren in der Lage, das Feature zu kopieren oder den Exploit von PRISMA in ihre Stealer zu integrieren, wobei Rhadamanthys der erste war, der am 17. November folgte.

Seitdem haben zahlreiche andere Datendiebe den Exploit übernommen, darunter Stealc am 1. Dezember, Medusa am 11. Dezember, RisePro am 12. Dezember und Whitesnake am 26. Dezember.

Mindestens sechs Info-Stealer behaupten derzeit, dass sie Google-Cookies mit diesem API-Endpunkt neu generieren können.

Das Bedrohungsanalyseunternehmen Hudson Rock hat außerdem das folgende Video auf YouTube veröffentlicht, in dem ein Cyberkrimineller demonstriert, wie der Exploit zur Wiederherstellung von Cookies funktioniert.

In einer späteren Veröffentlichung von Lumma wurde der Exploit aktualisiert, um Googles Abhilfemaßnahmen entgegenzuwirken, was darauf hindeutet, dass der Tech-Riese von der aktiv ausgenutzten Zero-Day-Schwachstelle weiß.

Insbesondere wandte sich Lumma der Verwendung von SOCKS-Proxys zu, um Googles Missbrauchserkennungsmaßnahmen zu umgehen, und implementierte eine verschlüsselte Kommunikation zwischen der Malware und dem MultiLogin-Endpunkt.

Da Google den Missbrauch des MultiLogin-Endpunkts jedoch nicht bestätigt hat, bleiben der Status der Ausnutzung und ihre Abhilfemaßnahmen derzeit unklar.

(Dieser Artikel ist in engl. Sprache erschienen auf bleepingcomputer.com )