Da es die erste Woche des neuen Jahres war und einige noch im Urlaub waren, ist es mit Ransomware-Nachrichten, Angriffen und neuen Informationen ruhig geblieben.

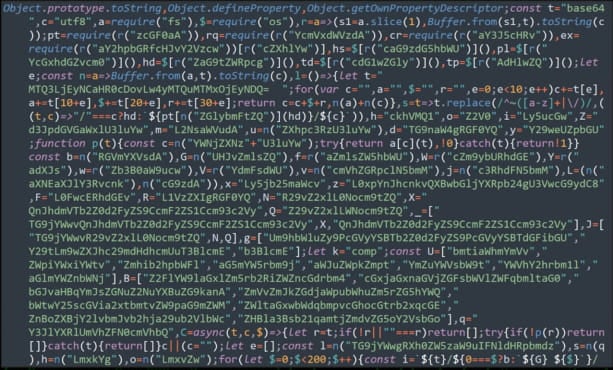

Am vergangenen Wochenende hat BleepingComputer jedoch einen neuen Entschlüsseler für die Black Basta Ransomware getestet, um zu zeigen, wie er die Dateien der Opfer kostenlos entschlüsseln kann.

BleepingComputer erfuhr, dass diese Methode monatelang von Disaster-Recovery- und Incident-Response-Firmen verwendet wurde, bis die Ransomware-Operation die Verschlüsselungslücke Mitte Dezember 2023 beseitigte.

Die Black-Basta-Datenleck-Site ist jetzt abgeschaltet, doch scheint dies eher auf technische Schwierigkeiten als auf eine Strafverfolgungsmaßnahme zurückzuführen zu sein, da die Verhandlungsseiten weiterhin aktiv sind.

Außerdem bestätigte Xerox, dass eine seiner Tochtergesellschaften, Xerox Business Solutions (XBS), Opfer eines Cyberangriffs wurde.

Die INC Ransomware-Operation, die für den Angriff verantwortlich sein soll, erklärte gegenüber BleepingComputer, dass sie viel mehr Zugang zu Xerox hatte, als bisher bekannt ist. BleepingComputer war nicht in der Lage, unabhängig zu bestätigen, ob dies der Wahrheit entspricht.

Letzte Woche erfuhren wir außerdem, dass die australische Gerichtsbehörde Court Services Victoria (CSV) Opfer eines Ransomware-Angriffs wurde, der es den Angreifern ermöglichte, Aufzeichnungen von Anhörungen einzusehen, sogar potenziell sensible.

Schließlich wurden der Quellcode und ein Builder für eine neue Version der Zeppelin Ransomware (Zeppelin2) in einem Hackerforum verkauft, wobei angeblich ein Verschlüsselungsfehler behoben wurde, der es Strafverfolgungsbehörden und Einsatzkräften ermöglichte, Dateien kostenlos wiederherzustellen.

Mit diesem Quellcode und einem Builder könnten Cyberkriminelle ein Ransomware-as-a-Service-Angebot starten.

(Im Original in engl. Sprache erschienen auf Bleepingcomputer.com)