Red Hat warnte heute Benutzer, die Systeme mit Fedora-Entwicklungs- und experimentellen Versionen sofort zu stoppen, da eine Hintertür in den neuesten XZ Utils Datenkompressions-Tools und -Bibliotheken gefunden wurde.

„BITTE STELLEN SIE SOFORT DIE NUTZUNG VON JEGLICHEN FEDORA 41- ODER FEDORA RAWHIDE-INSTANZEN für berufliche oder private Aktivitäten ein“, warnte Red Hat am Freitag.

„Es sind keine Versionen von Red Hat Enterprise Linux (RHEL) betroffen. Wir haben Berichte und Beweise dafür, dass die Injektionen erfolgreich in xz 5.6.x Versionen, die für Debian Unstable (Sid) gebaut wurden, eingebaut wurden. Andere Distributionen können ebenfalls betroffen sein.“

Das Sicherheitsteam von Debian hat ebenfalls einen Hinweis veröffentlicht, der die Benutzer vor dem Problem warnt. Das Advisory besagt, dass keine stabilen Debian-Versionen die kompromittierten Pakete verwenden und dass XZ in den betroffenen Debian-Test-, Unstable- und Experimental-Distributionen auf den Upstream-Code 5.4.5 zurückgesetzt wurde.

Linux-Administratoren können überprüfen, welche Version von XZ installiert ist, indem sie den Befehl „xz -V“ in einem Terminal ausführen. Wenn Sie die Versionen 5.6.0 oder 5.6.1 verwenden, sollten Sie sofort ein Downgrade auf ältere Versionen durchführen, die den bösartigen Code nicht enthalten.

Der Microsoft-Software-Ingenieur Andres Freund entdeckte das Sicherheitsproblem, als er langsame SSH-Anmeldungen auf einem Linux-Rechner unter Debian Sid (der rollenden Entwicklungsversion der Debian-Distribution) untersuchte.

Er hat jedoch den genauen Zweck des bösartigen Codes, der den XZ-Versionen 5.6.0 und 5.6.1 hinzugefügt wurde, nicht gefunden.

„Ich habe noch nicht genau analysiert, worauf der eingeschleuste Code geprüft wird, um unberechtigten Zugriff zu ermöglichen. Da dies in einem Kontext vor der Authentifizierung abläuft, scheint es wahrscheinlich, dass es irgendeine Form des Zugriffs oder eine andere Form der Remotecodeausführung ermöglicht“, sagte Freund.

„Beim ersten Start von sshd außerhalb von systemd trat die Verlangsamung nicht auf, obwohl die Backdoor kurzzeitig aufgerufen wurde. Dies scheint Teil einiger Gegenmaßnahmen zu sein, um die Analyse zu erschweren.“

Red Hat kehrt zu XZ 5.4.x in Fedora Beta zurück

Red Hat verfolgt dieses Sicherheitsproblem in der Lieferkette als CVE-2024-3094, stuft es mit einem kritischen Schweregrad von 10/10 ein und kehrt zu den 5.4.x-Versionen von XZ in Fedora 40 Beta zurück.

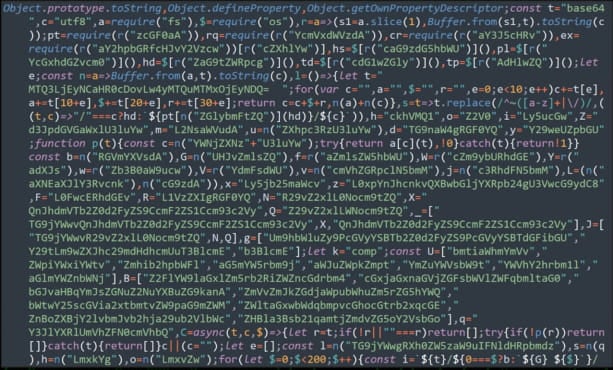

Der bösartige Code ist verschleiert und kann nur im vollständigen Download-Paket gefunden werden, nicht in der Git-Distribution, in der das M4-Makro fehlt, das den Backdoor-Build-Prozess auslöst.

Wenn das bösartige Makro vorhanden ist, werden die im Git-Repository gefundenen Artefakte der zweiten Stufe während des Build-Prozesses injiziert.

„Der daraus resultierende bösartige Build stört die Authentifizierung in sshd über systemd. SSH ist ein häufig verwendetes Protokoll, um sich aus der Ferne mit Systemen zu verbinden, und sshd ist der Dienst, der den Zugriff ermöglicht“, so Red Hat.

„Unter den richtigen Umständen könnte diese Störung es einem böswilligen Akteur ermöglichen, die sshd-Authentifizierung zu brechen und unbefugten Zugriff auf das gesamte System aus der Ferne zu erhalten.“

Die CISA hat heute auch eine Empfehlung veröffentlicht, in der Entwickler und Benutzer gewarnt werden, ein Downgrade auf eine nicht kompromittierte XZ-Version (d. h. 5.4.6 Stable) vorzunehmen und nach bösartigen oder verdächtigen Aktivitäten auf ihren Systemen zu suchen.