Visa warnt vor einer neuen Version der JsOutProx-Malware, die auf Finanzinstitute und deren Kunden abzielt.

In einer Sicherheitswarnung der Abteilung Payment Fraud Disruption (PDF) von Visa, die von BleepingComputer eingesehen und an Kartenaussteller, -verarbeiter und -akquisiteure versandt wurde, heißt es, dass Visa am 27. März 2024 auf eine neue Phishing-Kampagne aufmerksam wurde, die den Remote-Access-Trojaner verbreitet.

Diese Kampagne zielte auf Finanzinstitute in Süd- und Südostasien, im Nahen Osten und in Afrika ab.

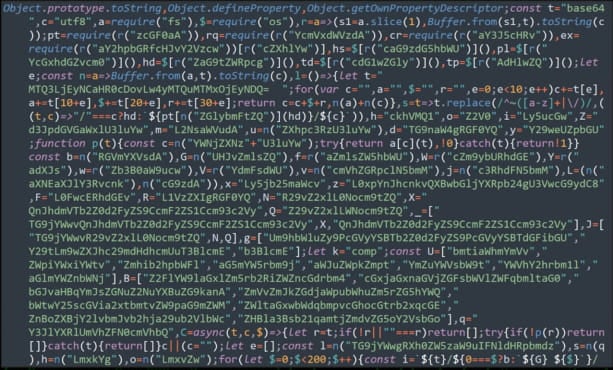

JsOutProx wurde erstmals im Dezember 2019 entdeckt und ist ein Remote-Access-Trojaner (RAT) und eine stark verschleierte JavaScript-Backdoor, die es ihren Betreibern ermöglicht, Shell-Befehle auszuführen, zusätzliche Nutzlasten herunterzuladen, Dateien auszuführen, Screenshots zu erstellen, auf dem infizierten Gerät zu verbleiben und Tastatur und Maus zu kontrollieren.

„Das PFD konnte zwar das eigentliche Ziel der kürzlich identifizierten Malware-Kampagne nicht bestätigen, aber es ist möglich, dass diese eCrime-Gruppe zuvor Finanzinstitute ins Visier genommen hat, um betrügerische Aktivitäten durchzuführen“, heißt es in der Visa-Warnung, die von BleepingComputer eingesehen wurde.

In der Warnung werden Indikatoren für die Gefährdung der Privatsphäre im Zusammenhang mit der jüngsten Kampagne genannt und verschiedene Maßnahmen zur Risikominderung empfohlen, darunter die Sensibilisierung für Phishing-Risiken, die Aktivierung von EMV- und sicheren Akzeptanztechnologien, die Sicherung des Fernzugriffs und die Überwachung verdächtiger Transaktionen.

Die Phishing-Kampagne

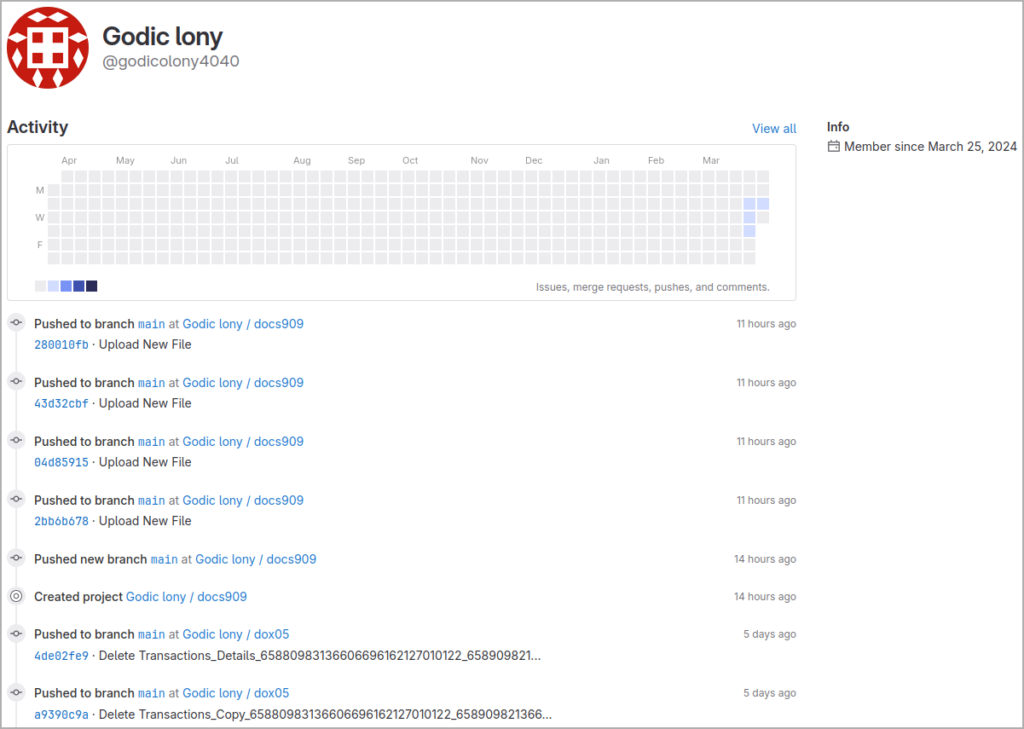

Ein ähnlicher Bericht von Resecurity geht näher auf die Details der JSOutProx-Phishing-Kampagne ein und erklärt, dass die Malware in ihrer neuesten Version weiterentwickelt wurde, um besser getarnt zu werden, und nun GitLab als Host für ihre Nutzdaten verwendet.

Bei den beobachteten Angriffen auf Bankkunden sah Resecurity gefälschte Finanzmitteilungen, die per E-Mail an die Zielpersonen geschickt wurden und sich als legitime Institutionen ausgaben und ihnen gefälschte SWIFT- oder MoneyGram-Zahlungsmitteilungen präsentierten.

Den E-Mails sind ZIP-Archive mit .js-Dateien beigefügt, die bei Ausführung die bösartigen JSOutProx-Nutzlasten aus einem GitLab-Repository herunterladen.

Das Konto des Bedrohungsakteurs auf GitLab (Resecurity)

Die erste Stufe des JSOutProx-Implantats unterstützt eine Reihe von Befehlen, die es den Angreifern ermöglichen, grundlegende Funktionen auszuführen, wie z. B. die Aktualisierung des Implantats, die Verwaltung der Ruhezeit zur Wahrung der betrieblichen Diskretion, die Ausführung von Prozessen und das Beenden des Implantats bei Bedarf.

In der zweiten Phase des Implantats werden zusätzliche Plugins eingeführt, die das Spektrum der bösartigen Aktivitäten, die die Angreifer durchführen können, erheblich erweitern und Folgendes umfassen einstellen der aktiven Kommunikation und der Operationen des RAT, so dass er sich der Entdeckung entziehen kann, indem er im Ruhezustand bleibt.

- Änderung der Proxy-Einstellungen zur Manipulation des Internetverkehrs und zur Umgehung von Sicherheitsmaßnahmen.

- Stehlen oder Ändern von Inhalten der Zwischenablage, um an sensible Daten wie Passwörter zu gelangen.

- DNS-Einstellungen ändern, um den Datenverkehr umzuleiten und so Phishing oder verdeckte C2-Kommunikation zu unterstützen.

- Extrahieren von Details und Kontakten aus Outlook für potenzielle Phishing-Angriffe oder die Verbreitung von Malware.

- Umgehen der Benutzerkontensteuerung und Ändern der Registrierung für einen tieferen Systemzugriff und die Aufrechterhaltung der Persistenz.

- Ändern Sie DNS- und Proxy-Einstellungen, um den Internetverkehr zu kontrollieren oder zu verschleiern.

- Automatisieren bösartiger Aktivitäten oder Sicherstellen der Persistenz durch Erstellen und Ändern von Verknüpfungsdateien.

- Wiederherstellen und Senden von Daten aus dem infizierten System an Angreifer, möglicherweise für Informationsdiebstahl oder Ransomware-Aktivitäten.

- Stehlen von Einmal-Passwörtern (OTPs) zur Umgehung des Zwei-Faktor-Authentifizierungsschutzes auf dem Zielkonto.

Resecurity sagt, dass frühe Operationen von JSOutProx einem Bedrohungsakteur namens „Solar Spider“ zugeschrieben wurden, aber es gibt keine konkrete Zuschreibung für die neueste Kampagne.

Aufgrund der Raffinesse der Angriffe, des Profils der Ziele und ihrer geografischen Lage gehen die Analysten mit mäßiger Sicherheit davon aus, dass JSOutProx von chinesischen oder mit China verbundenen Bedrohungsakteuren betrieben wird.

(Im Original erschienen in engl. Sprache auf Bleepingcomputer.com)